“Se você acompanha o cenário de segurança pública no Brasil, sabe que a dinâmica do crime mudou. O alvo do assaltante não é mais o hardware (o aparelho em si), mas o software (seu acesso bancário). Em segundos, uma abordagem na rua pode zerar suas economias e criar dívidas vitalícias.”

Para o operador de EDC (Everyday Carry), isso exige uma atualização de mentalidade. De que adianta carregar um torniquete para estancar uma hemorragia física, se você deixa sua “jugular financeira” exposta a qualquer um que desbloqueie sua tela?

Neste guia definitivo, integramos a Segurança Digital ao conceito de sobrevivência urbana. Vamos abordar as barreiras físicas, lógicas e comportamentais para blindar sua vida digital em 2026.

O Que é “EDC Digital”?

No mundo tático, EDC é tudo aquilo que você carrega para resolver problemas diários. O EDC Digital é a extensão disso para o ambiente virtual. Envolve os apps que você usa, as senhas que protege e, principalmente, como você configura seu dispositivo para resistir a um ataque hostil (roubo desbloqueado).

Camada 1: Hardware e Dissuasão Física

Antes de falarmos de software, precisamos falar de equipamento. A proteção começa fora da tela.

1. Cordinhas Táticas e Lanyards

Pode parecer “moda”, mas prender o celular à calça ou ao pulso é uma barreira física real contra os furtos de “bicicleta/moto” (a gangue da pedalada).

- O item: Use capas com ancoragem forte e lanyards de paracord. Isso impede que o aparelho seja arrancado da sua mão enquanto você digita na rua.

Encaixe Confortável: O espaçoso espaço de 13cm permite um encaixe seguro e confortável para sua mão.

Praticidade e Segurança: Desenvolvido em Nylon balístico durável, oferece a tranquilidade de saber que seu celular está seguro.

Design Moderno e Discreto: transforma sua capinha de celular em um acessório versátil e funcional.

Comprimento Ideal de 20cm: O comprimento ideal do cordão proporciona conforto e facilidade de uso em qualquer situação.

Versatilidade: Perfeito para Uso Diário, é o complemento ideal para manter seu celular sempre ao seu alcance.

2. Capas “Low Profile” (Conceito Gray Man)

Evite capas que gritam “sou rico” (logos de grife, cores neon, carteiras de couro acopladas com cartões de crédito visíveis).

- A Tática: Seu celular deve parecer uma “ferramenta velha”, não uma joia. Capas foscas, escuras e robustas (estilo Magpul ou OtterBox) atraem menos olhares cobiçosos.

Design resistente de qualidade superior: Linhas limpas e uma pegada robusta garantem forma e função ideais, as tampas das portas protegem contra poeira e detritos.

Otter Armor: A defesa microbiana Otter Armor protege sua capa OtterBox de muitos germes comuns.

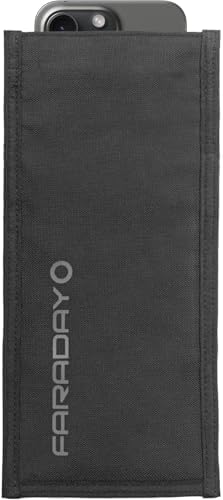

3. Faraday Bags (O Nível Hardcore)

Para quem transporta dados sensíveis, uma bolsa de Faraday bloqueia todos os sinais (GPS, 4G, Bluetooth). Se o celular for roubado dentro dela, o ladrão não consegue conectar, nem rastrear, nem receber notificações até abrir a bolsa.

Camada 2: Software e “Compartimentação”

Aqui é onde a batalha é vencida ou perdida. O segredo é a Compartimentação. Se o ladrão entrar na sua “casa” (celular), ele deve encontrar apenas a sala de estar vazia, não o cofre.

1. A Tática do “Segundo Espaço”

Jamais deixe o aplicativo do seu banco principal (aquele onde estão seus investimentos) na tela inicial.

- Android: Use a função “Segundo Espaço” ou “Pasta Segura” (Samsung/Xiaomi). É como ter um segundo celular dentro do primeiro, protegido por uma senha diferente da tela de bloqueio.

- iOS (iPhone): Como o iPhone não tem “segundo espaço” nativo, a tática é remover os apps de banco da tela inicial (deixar apenas na Biblioteca de Apps) e usar o recurso “Tempo de Uso” para bloquear o acesso a eles com uma senha numérica separada.

2. O “Banco do Ladrão”

Tenha um banco digital secundário, com pouco saldo (apenas o suficiente para um Uber ou emergência), instalado visivelmente.

- O Objetivo: Em caso de sequestro relâmpago, você entrega o acesso a essa conta “isca”, preservando seu patrimônio principal que está oculto.

3. Bloqueio de SIM Card (PIN)

Muitos criminosos tiram o chip do seu celular e colocam em outro aparelho para roubar seu WhatsApp e recuperar senhas de e-mail (autenticação por SMS).

- A Ação: Configure um PIN no seu SIM Card hoje. Sem esse código, o chip não funciona em nenhum outro aparelho.

Camada 3: Protocolo de Comportamento (Consciência Situacional)

A melhor segurança digital no celular é não expor o aparelho.

- Stoplight Discipline: Nunca use o celular parado no semáforo (sinaleira) ou dentro de Uber com vidro aberto. É o momento #1 de roubos em SP e RJ.

- Biometria “Burra”: Em locais de alto risco, desative o FaceID/TouchID temporariamente (no iPhone, aperte o botão lateral 5 vezes). Isso obriga o uso de senha, impedindo que o ladrão desbloqueie o celular apontando-o para seu rosto à força.

- 2FA (Autenticação de Dois Fatores): Nunca use SMS como segundo fator. Use aplicativos como Authy ou Google Authenticator, ou melhor ainda, uma chave física (YubiKey). O SMS é facilmente interceptado.

O “Botão de Pânico”: O Que Fazer Pós-Roubo

Se o pior acontecer, a velocidade é essencial. Tenha um protocolo impresso em casa para sua família:

- Apagar Remotamente: Tenha o “Encontre Meu Dispositivo” (Google ou Apple) ativado e saiba a senha de cor. O comando de “Limpar Tudo” deve ser enviado no minuto seguinte.

- Ligar para o Banco: Tenha os números de emergência dos seus bancos anotados em papel.

- Boletim de Ocorrência: Necessário para bloquear o IMEI e acionar seguros.

Conclusão

Em 2026, negligenciar a segurança digital no celular é tão perigoso quanto andar em um campo de batalha sem colete. O seu smartphone é a chave da sua vida. Proteja-o com a mesma seriedade que você protege sua casa.

Adote hoje a “regra dos 3 P’s” do EDC Digital: Proteção física (lanyard), Partição de dados (segundo espaço) e Protocolo de uso (atenção).

Para mais dicas e novidades sobre EDC, veja também nosso post: O que é EDC? O Guia Definitivo para Montar seu Kit de Sobrevivência Urbana em 2026

Perguntas Frequentes sobre EDC Digital e Segurança Bancária

A velocidade é sua única chance. Siga esta ordem de prioridade (Protocolo de 10 Minutos):

Apagar Remotamente: Use o celular de um amigo ou computador para acessar o “Encontre Meu Dispositivo” (Google) ou “Buscar” (Apple) e envie o comando de limpeza total.

Bloquear os Bancos: Ligue para o SAC de emergência do seu banco principal. Não tente acessar pelo app de outro celular, pois a validação pode demorar; a ligação é mais rápida para travar a conta.

Trocar Senhas Críticas: Mude a senha do seu e-mail principal (Gmail/iCloud) e das redes sociais, desconectando todas as sessões ativas.

Ambos são excelentes, mas têm funções táticas diferentes. A Pasta Segura (Samsung) cria uma área criptografada dentro do seu perfil. O Segundo Espaço (Xiaomi/Android nativo) cria um perfil de usuário totalmente novo, como se fosse outro celular. Taticamente, o Segundo Espaço é superior para dissimulação, pois o ladrão nem sequer vê que existe uma “pasta secreta” para tentar te coagir a abrir.

Em ambientes de alto risco (centros urbanos lotados, eventos), sim. Uma tática comum de gangues é abordar a vítima e forçar o celular contra o rosto dela para desbloquear. Se você desativar a biometria temporariamente (exigindo senha alfanumérica), você ganha uma camada extra de proteção, pois pode alegar nervosismo e “esquecer” a senha, ou ganhar tempo.

Devido ao golpe do “SIM Swap” (Troca de Chip). Criminosos conseguem clonar seu número em um chip virgem ou, se roubarem seu aparelho físico, inserem seu chip em outro celular para receber os códigos de recuperação do seu e-mail e redes sociais. Substitua o SMS por aplicativos autenticadores (como Authy, Google Authenticator ou Microsoft Authenticator), que não dependem da operadora de telefonia.

Não totalmente. Em iPhones modernos (iPhone 11 ou superior), o sistema “Buscar” funciona mesmo com o aparelho desligado ou sem bateria por algumas horas, usando uma rede Bluetooth de baixa energia. Porém, para bloqueio total de sinal (GPS, 4G, Wi-Fi e Bluetooth) instantâneo, a única solução física 100% garantida é colocar o aparelho dentro de uma Faraday Bag (Bolsa de Faraday).